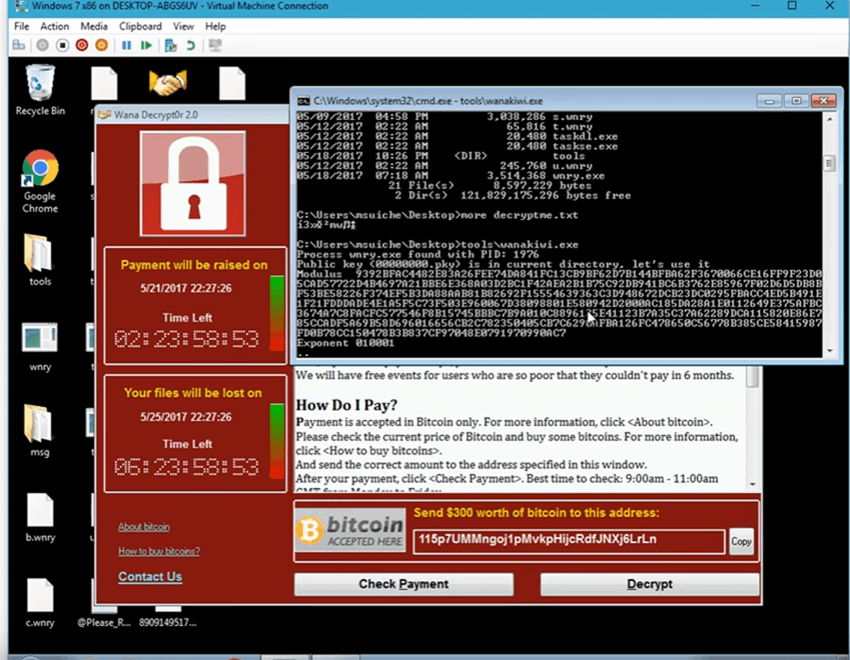

WannaCry勒索病毒在全世界横行霸道,虽然已经有人推测作者实际收到的赎金并不多,但是受到WannaCry病毒加密的档案伤害仍然存在。不过有好消息了!一名欧洲的研究员Adrien Guinet发现WannaCry在运作过程会将产生密钥用的素数遗留在内存中,因此若该内存内存块尚未被覆盖,就可以通过截取到素数产生出同样的密钥,就可以使用该密钥对已被加密的档案进行解密。

这是如何达成的?

该名资深研究员发现WannaCry在加密过程中使用Windows Crypto API产生密钥并进行加密,但此API中的CryptReleaseContext及CryptDestroyKey函数并未将产生密钥时产生的素数从内存中删除,因此给了解密程序可以取得密钥的机会。

终极解密工具:WanaKiwi

而目前已经有专家Benjamin Delpy利用这个原理制作出名为“WanaKiwi”的解密工具,只要执行WanaKiwi提供的执行档,就可以将所有被WannaCry加密的档案解密还原。

!注意!

此程序不保证任何风险,如果有非常重要的档案被加密,请务必谨慎考虑使用此工具

此程序需要在内存中搜寻所需信息,使用前请勿重开机、关闭电脑

如果存放素数的内存内存块已被覆盖则无法产生解密密钥

目前WannaKiki解密工具已经确认可在Windows XP、Windows 7、Windows 2003完成解密工作,Windows Vista、2008及2008 R2利用此原理同样可完成(但尚未确认)。

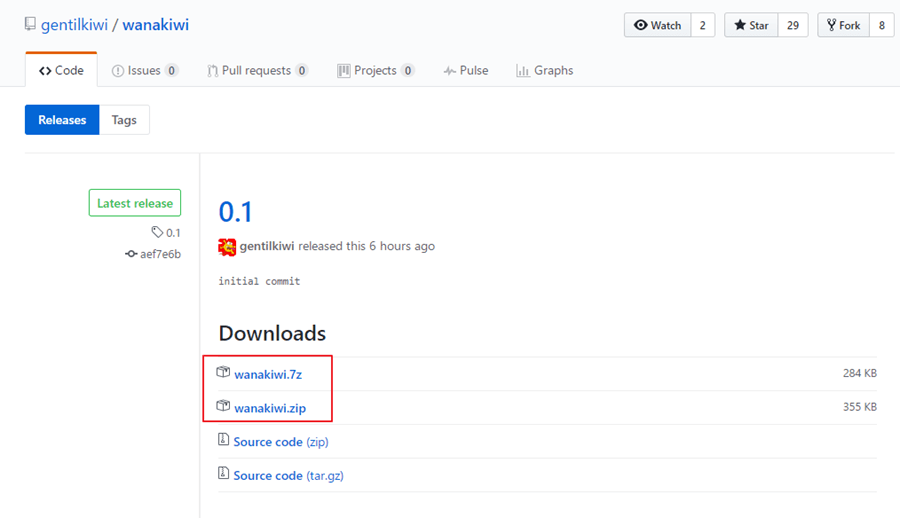

Step1.下载WannaKiwi解密程序(链接已到)

Step 2.解压缩并执行wanakiwi.exe

WanaKiwi会自动从寻找并产生WannaCry加密所使用的密钥。

Step 3.祈求保佑内存还没被覆盖!

如果内存尚未被覆盖,WanaKiwi在产生密钥后就会开始进行档案解密的工作,你不需要再进行任何动作,只要静待WanaKiwi完成解密工作即可!